ハードウェアトロイについて

はじめに

seccamp2021のグループKのリレーブログの一貫です。

前回はこちら。次回はこちら。

グループとしても、自分としても今年最後の執筆になります。

なかなかこの企画は楽しいので、来年も続けていきたいです。

さて今回のお題は「ハードウェアトロイ」です。

トロイの木馬(Trojan Horse)とは

マルウェアなどで使われるトロイの木馬は正規のソフトウェアやファイルになりすまして攻撃を仕掛けるマルウェアを指す。つまり、トロイの木馬というのはマルウェアの種類です。

最近あった事例(自分が見たやつ)ではこんなものが。

怖いですね

ハードウェアトロイとは

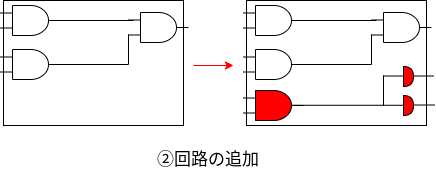

ハードウェア(半導体チップ等)の回路を変更したり、本来の機能では使用しない回路を組み込むことで不正な活動ができるようになります。(単純な例を下に示します

不正活動は次のようなものがあります

- 動作改変 (回路の異常でバグが起きる

- ネットワークの不通、システム停止

- 発信源としてウイルスの広がりが起きる

この2つの例ですと、製造時のテストで発見されてしまいますが実際は単純なテストでは見つからないようになっています。例だと、論理値が変わってきますがトロイではレアケースを除けば論理値が変わりません。このようにハードウェアトロイのトリガーとなるレアなテストケースを見つけるのが難しいので検知も難しいわけです。

悪さをするタイミング

次に、いつ仕込まれるのかという話です。回路ができる流れは次のようになります。(あくまで1つの例です)

図だと、悪さができるのは次の2つです。

- 回路のデザインを行うとき

- 回路の実装をするとき

1は内部による犯行なのである程度どうにかできるかもしれませんが、2は外部委託とかによって生じるものなのでいろんな問題が絡んできます。

そういった部分は会社同士で提携とか結んで防いでいるみたいです。

検知

調べて見つけた検知手法を3つ挙げたいと思います。

- 目で見つける

- 結果が出てくるまでの遅延で比べる(サイドチャネル攻撃も含める

- 回路構造の解析

1はものによってはできるかもしれないですが、多分論外でしょう。2はかなり差が現れるみたいです。3を使う、実際のツールとしてはHTfinderというものがあります。

パターンごとに重み付をしているようで、最終的に得点が高いとフラグを建てるみたいな感じ。誤検知をなくす取り組みもこの重み付にあるみたいです。

また、人工知能による未知の脅威を検知する取り組みも行われているようです。